Admins Albtraum: Bring your own device

Geschrieben von Mario Hommel amSeit Jahrzehnten ist es in diversen Benutzerrichtlinien, Sicherheitsleitlinien oder wie es auch immer heißt, verankert:

- Schließe keine Firmenhardware an private Geräte oder Datennetze an.

- Nutze keine private Software und Datenträger in der Firma.

- Schließe keine private Hardware an Firmennetze oder Geräte an.

Damit sind wir Admins immer gut gefahren. Unsere Hardware ist nach unseren Vorstellungen konfiguriert und abgesichert, der User darf nur das tun, was wir ihm erlauben. Wechselmedien dürfen nur sehr restriktiv und von wenigen Benutzern an die Firmen-PCs angeschlossen werden. All das erhöht die Sicherheit und Integrität der firmeneigenen Daten und hilft uns Administratoren, der Herr im eigenen IT-System zu bleiben.

Irgendwann wurde der Ruf nach mobilem Zugriff auf E-Mail, Kalender und andere Daten laut. Mit einem Blackberry Enterprise Server hatte man auch jetzt als Admin die bestmögliche Kontrolle über die (immer noch firmeneigenen) mobilen Geräte, der Admin bestimmte, was auf den Geräten möglich war und was nicht.

Das Private für die Firma

Inzwischen gehört das private Smartphone bei vielen Mitarbeitern zum Alltag und es geistert ein neues Schlagwort durchs Internet und die Führungsetagen: "Bring your own device". Wenn die Mitarbeiter doch sowieso ein Smartphone nutzen, warum sollen sie dann nicht auch noch berufliche E-Mails und andere Daten auf dem Smartphone empfangen und so auch in Ihrer Freizeit für Firmenangelegenheiten erreichbar sein?

Für den Administrator ist das eine große Herausforderung in zweierlei Hinsicht. Zunächst müssen die verschiedenen Geräte technisch in die Firmen-IT eingebunden werden. Bei der Vielfalt der Geräte und Betriebssysteme keine einfache Aufgabe. Dann bleibt noch die Frage nach der Sicherheit. Der Admin hat keinen Einfluss mehr darauf, was der Mitarbeiter mit seinem Smartphone sonst noch anstellt. Das setzt eine gute Planung, Richtlinien und oftmals auch Kompromisse voraus. Eine gute Übersicht gibt der Artikel auf Heise-Mobil: Strategien für den sicheren Firmenzugang mit privaten Handys.

Bedeutung für die Work-Life-Balance

Diese neue Entwicklung hat meiner Meinung nach auch Auswirkungen auf die Art und Weise, wie wir Arbeit und Privates trennen und im Gleichgewicht halten. Wenn ich mit dem privaten Smartphone auch berufliche Aufgaben erledige, wird die Abgrenzung zwischen privatem und dienstlichem immer schwerer. Das ist für manchen vielleicht sogar erstrebenswert und hilft bei der Umsetzung von neuen Arbeits(zeit)modellen. Es kann aber auch dazu führen, dass das Privatleben zu kurz kommt. Ich bin zumindest froh, dass ich mein dienstliches Blackberry auch mal beiseite legen kann und bei manchen privaten Aktivitäten keine Störung durch dienstliche E-Mails habe.

Wie steht ihr zu dieser Entwicklung? Mich interessieren eure Meinungen, ob ihr nun durch die Administrator- oder die Userbrille schaut, ab damit in die Kommentare.

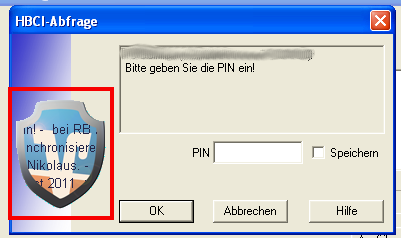

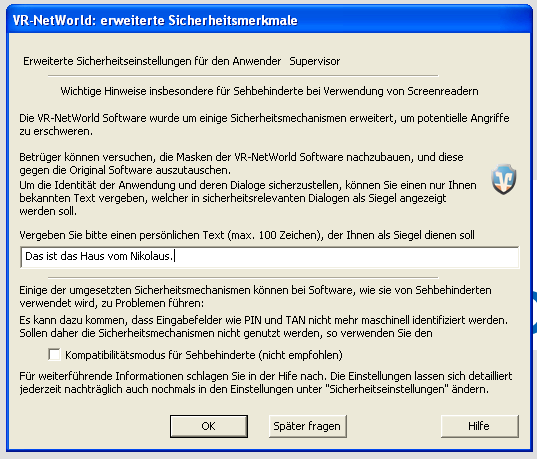

Zum Auslesen des Chips wird ein Chipkarten-Lesegerät benötigt. Diese werden in 3 Klassen eingeteilt. Klasse I - Leser lesen den Chip, die PIN muss an der PC-Tastatur eingetippt werden und wird dann an den Kartenleser gesendet. Klasse II - Leser besitzen eine Tastatur, auf der die PIN eingegeben werden kann. Die Klasse III - Leser besitzen zusätzlich noch ein Display, auf dem Transaktionsdaten angezeigt werden können. Der Kartenleser wird heutzutage meist über USB angeschlossen und benötigt eine Treiberinstallation. Treiber gibt es für eigentlich für alle gängigen Betriebssysteme.

Zum Auslesen des Chips wird ein Chipkarten-Lesegerät benötigt. Diese werden in 3 Klassen eingeteilt. Klasse I - Leser lesen den Chip, die PIN muss an der PC-Tastatur eingetippt werden und wird dann an den Kartenleser gesendet. Klasse II - Leser besitzen eine Tastatur, auf der die PIN eingegeben werden kann. Die Klasse III - Leser besitzen zusätzlich noch ein Display, auf dem Transaktionsdaten angezeigt werden können. Der Kartenleser wird heutzutage meist über USB angeschlossen und benötigt eine Treiberinstallation. Treiber gibt es für eigentlich für alle gängigen Betriebssysteme. Weiter geht es mit meiner kleinen Serie über die verschiedenen Sicherungsverfahren beim Onlinebanking. Heute geht es um das Chip-TAN-Verfahren, bei dem ein separater TAN-Generator verwendet wird.

Weiter geht es mit meiner kleinen Serie über die verschiedenen Sicherungsverfahren beim Onlinebanking. Heute geht es um das Chip-TAN-Verfahren, bei dem ein separater TAN-Generator verwendet wird.