In einer Zeit, in der immer mehr online im Internet bestellt und gekauft wird, gehen zunehmend weniger Menschen an den sogenannten Point-of-Sale, in den Laden vor Ort, um dort einzukaufen. Und wenn man das dann doch tut, möchte man möglichst bequem dort bezahlen. Und das Bezahlen mit Bargeld weicht immer mehr der Kartenzahlung - jetzt auch fast überall kontaktlos - und in Zukunft der einfachen Bezahlung mit dem Smartphone und dessen NFC-Funktionalität. Ich habe das in den letzten Wochen mal im Selbstversuch ausprobiert und hier sind meine Erlebnisse im beschaulichen Nordhessen.

Die Vision

Beim Einkaufen nicht mehr darüber nachdenken, wieviel Geld man im Geldbeutel hat, ist mit den Kartenzahlungen in den Geschäften ja bereits schon länger Realität. Allenfalls in kleinen Läden oder bei Kleinbeträgen tun sich viele Händler noch schwer, Plastikgeld anzunehmen. Wie wäre es nun, wenn man auch auf die Karten ganz verzichten könnte und einfach mit einer App auf dem Smartphone bezahlen könnte, das man ja sowieso immer dabei hat? Diese Vision ist bereits Wirklichkeit und kann in der Praxis schon genutzt werden.

Das Werkzeug

Für meinen kleinen Selbstversuch habe ich mich für die App boon. entschieden. Die App wird von der Boonpayment, einer Marke der Wirecard Card Solution Ltd. angeboten. Nach der einfachen Anmeldung mit Handynummer, E-Mail und Adresse erhält man eine virtuelle Mastercard auf dem Android-Smartphone, mit der man dann über die NFC-Schnittsstelle Zahlungen abwickeln kann. Auf iOS-Geräten funktioniert das nicht so einfach, da Apple seine NFC Schnittstelle nur für das hauseigene Zahlverfahren Apple-Pay zur Verfügung stellt. Man kann boon. auch an Apple-Pay anbinden, leider ist die Akzeptanz in Deutschland noch nicht oder nur mit einigen Tricks möglich. Eine sinnvolle Anwendung ist also hier bei uns momentan nur mit Android-Smartphones möglich.

Die zur Verfügung gestellte Karte ist eine sogenannte PrePaid-Karte, die vor der Nutzung mit Guthaben aufgeladen werden muss. Dies kann mittels einer Überweisung erfolgen, bei der das Guthaben dann nach 1-2 Tagen zur Verfügung steht. Alternativ kann ich auch über eine bestehende Kreditkarte aufladen. In diesem Fall steht das Guthaben sofort zur Verfügung, die Aufladung wird allerdings dann auch mit 1% des Ladebetrages berechnet (mindestens 1 Euro).

In der Basisversion des boon.-Kontos kann ich als Nutzer im Monat maximal 100 Euro aufladen. Mit einem Update auf die Plus-Variante, die ich inzwischen nutze, sind dann Aufladebeträge bis zu 5000 Euro im Monat möglich. Hierzu musste ich online noch weitere Identitäts- und Adressnachweise einreichen.

Die Nutzung des boon.-Kontos ist in den ersten 12 Monaten kostenlos, danach fallen 0,99 Euro pro Monat an.

Die Realität

Als stolzer boon.-Nutzer zog ich nun los, um mit der neuen App in den Geschäften zu bezahlen. Grundsätzlich funktioniert das bei allen Mastercard-Kontaktlos-Akzeptanzstellen. Hierbei muss man bei uns in der Provinz allerdings einige Einschränkungen beachten.

Zum einen ist die Aktzeptanz von Kreditkarten bei uns leider immer noch sehr verpöhnt. Viele Händler schrecken die höheren Provisionen im Vergleich zur Girocard-Zahlung ab. Auch haben gefühlt nur wenige Menschen eine Kreditkarte im Geldbeutel, eine Girocard/Bankcard seiner Hausbank dagegen jeder.

Dann die Kontaklos-Funktion an den Terminals. Hier hat sich die Situation in den letzten Monaten stark verbessert. Fast alle Terminals sind inzwischen in der Lage, kontaktlose Zahlungen durchzuführen. Meiner Erfahrung nach sind gerade die Terminals bei den Händlern, die Kreditkarten akzeptieren, vielfach auch schon für die kontaklose Zahlungen ausgerüstet.

Viele Händler haben nach wie vor ein Problem damit, kleine Beträge mittels Kartenzahlung anzunehmen. Ofmals findet man noch kleine Zettel und Schilder mit dem Hinweis "Kartenzahlung erst ab X Euro", wobei der Betrag zwischen 5 und 20 Euro schwankt. Das liegt wohl daran, dass es meistens eine Mindestprovision gibt, die der Händler für eine Transaktion bezahlen muss. Je niedriger der Betrag ist, umso größer ist der Anteil der Kosten am Umsatzbetrag.

Letztendlich gibt es dann auch noch das Kassenpersonal, welches oftmals nicht vollständig mit den Möglichkeiten und Funktionen der eingesetzten Terminals vertraut ist. Schon bei Nutzung der Kontaklos-Funktion meiner Girocard habe ich oft das Problem, dass die KassiererInnen nicht einsehen, das Terminal zu mir zu drehen, da sie die Karte unbedingt selbst in das Terminal einstecken wollen. Sicher gibt es noch genug Kunden, die damit überfordert sind, die kontaktbehaftete Karte richtig herum in das Gerät einzustecken. Das hält den Betrieb auf und daher hat es sich in vielen Geschäften eingebürgert, dass das vom Kassenpersonal gemacht wird. Gerade mit Einführung der kontaktlosen Bezahlung ist es aber wichtig, dass ich als Kunde meine Karte nicht mehr aus der Hand gebe. Hier muss also wieder ein Umdenken stattfinden.

Ich versuche natürlich schon in der Kassenschlange anhand der Beschilderung festzustellen, ob Kreditkarten und Kontaktlos-Bezahlung möglich sind. Wenn das nicht ersichtlich ist, frage ich den/die KassiererIn, ob das Terminal bereits kontaktlose Bezahlungen ermöglicht, das wissen inzwischen erfreulich viele. Bei Unsicherheiten hilft ein freundliches "Ich probiere es einfach mal" und ein beherzter Versuch meinerseits, mit der boon.-App zu bezahlen. Wenn es nicht funktioniert, steige ich halt auf die Girocard um, die natürlich immer noch beim Einkaufen dabei ist.

Eine extreme Reaktion hatte ich kürzlich an der Kasse eines großen Elektrofachmarkts in Kassel, wo die Verkäuferin beim Anblick meines Bezahlversuchs mit der App leicht panisch wurde. So erklärte sie mir, dass sie bei Kreditkartenzahlungen mit Unterschrift meinen Personalausweis sehen müsste und auch alle möglichen Personalien von mir aufschreiben müsse. Zum Glück ist bei der Bezahlung mit der virtuellen Karte der boon.-App normalerweise keine Unterschrift mehr nötig und die Zahlung ging ohne weitere Formalitäten vonstatten. Allerdings habe ich bei einigen Geschäften auch schon mal unterschreiben müssen, unabhängig von der Höhe des Bezahlbetrags.

Fazit

Das Bezahlen mit dem Smartphone macht Spaß. Auch wenn es die oben beschriebenen Hürden und Schwierigkeiten gibt, finde ich es super bequem und ein bisschen freue ich mich auch über die öfters vorkommenden verwirrten Blicke der Leute hinter mir in der Schlange.

Es wird sicher noch einige Zeit dauern, bis man den Geldbeutel ganz zu Hause lassen kann, aber die Bezahlung mit dem Smartphone ist stark im kommen. Auch Banken und Sparkassen haben bereits Projekte gestartet, Kreditkarten und auch die Girocard virtuell auf die Telefone zu bringen.

So bequem die bargeldlose Zahlung auch ist, so problematisch ist natürlich auch weiterhin die Datensammlung, die bei der Nutzung entsteht. Wärend die Barzahlung weitgehend anonym erfolgt, hinterlasse ich bei der bargeldlosen Variante immer eine Datenspur, die eine Profilbildung ermöglicht. Ich bin gespannt wie hier die Entwicklung weiter geht. Wir Deutschen hängen ja bekanntlich sehr am Bargeld, wie lange die Banken da noch mitspielen, bleibt abzuwarten.

Habt ihr schonmal mit dem Smartphone bezahlt? Wie sind eure Erfahrungen und Erwartungen?

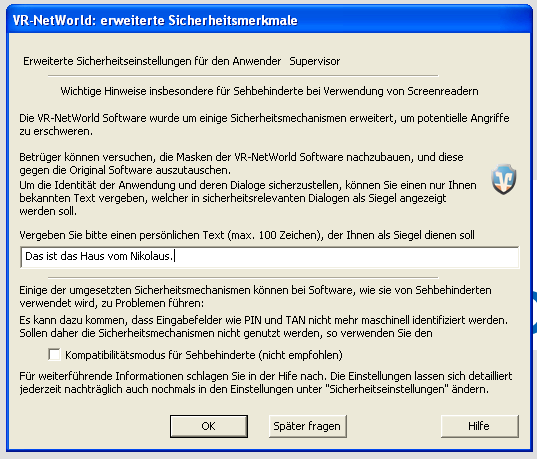

Ich schreibe hier im Blog immer mal wieder, wenn es Neuigkeiten zu den Sicherungsverfahren im Onlinebanking gibt. Hier nochmal die bisherigen Artikel dieser Reihe:

Ich schreibe hier im Blog immer mal wieder, wenn es Neuigkeiten zu den Sicherungsverfahren im Onlinebanking gibt. Hier nochmal die bisherigen Artikel dieser Reihe:

Jetzt hat man erfolgreich sein Onlinebanking auf das neue

Jetzt hat man erfolgreich sein Onlinebanking auf das neue