EEE-PC 1002HA mit Debian und KDE

Geschrieben von Mario Hommel amDiesen Beitrag schreibe ich gerade auf meinem alten Asus EEE-PC 1002HA unter Debian Linux und KDE. Angeregt durch den Podcast von Dirk und Roman habe ich mal den alten Rechner aus dem Regal geholt und neu installiert. Ich erzähle mal, was ich gemacht habe und wie ich bis jetzt zufrieden bin.

Technische Daten

Der 1002HA hat einen Intel Atom 270 Prozessor, 1GB Hauptspeicher und eine 160GB Festplatte. Der Prozessor ist mit 1,6GHz getaktet. Alles in allem nicht viel Leistung für KDE, das nicht für seine Ressourcenfreundlichkeit bekannt ist.

Grundinstallation

Ich habe also ein Debian Stable (Squeeze) installiert. Bei der Installation habe ich nur die Grundinstallation und die Basissystemwerkzeuge ausgewählt, um danach eine schlanke KDE-Installation durchzuführen.

Nach der Grundinstallation habe ich die /etc/apt/sources.list angepasst, um auf die Backports von Testing zurückgreifen zu können. Folgende Zeilen sind in der Datei dazugekommen:

# backports deb http://backports.debian.org/debian-backports squeeze-backports main contrib nonfree # iceweasel deb http://mozilla.debian.net/ squeeze-backports iceweasel-release

Danach habe ich eine Datei /etc/apt/preferences mit folgendem Inhalt angelegt:

Package: * Pin: release a=squeeze-backports Pin-Priority: 200

Danach erfolgt die Installation des Xorg-Servers:

aptitude install xserver-xorg-video-all

und danach die KDE-Minimalinstallation

aptitude install kdebase-workspace kde-plasma-workspace kde-l10n-de

Nach einem Neustart des Systems startet nun bereits KDE mit einer minimalen Sofwareauswahl und ohne 3D-Effekt-Schnick-Schnack. So weit, so gut.

Jetzt kommt als Grundausstattung noch ein Browser (Firefox aka Iceweasel), der Networkmanager und ein Mixer für den guten Ton drauf:

aptitude install kmix iceweasel iceweasel-l10n-de network-manager-kde

Kosmetik

KDE ist mit der Version 4.4.5 nicht das frischste und der Aero-Stil kam mit der Grafikkarte noch nicht so klar, es sah teilweise hässlich aus. Also habe ich noch den Stil "Oxywin" heruntergeladen und als Icon Set "KFaenza", damiit sieht der Desktop schon ganz ordentlich aus und läuft auch recht flott. Soweit bin ich erstmal zufrieden, die Bootzeit liegt bei 1 Minute und 20 Sekunden inklusive Anmeldung und Start von KDE. Ich werde jetzt mal weiter damit arbeiten und noch weitere Software installieren und hier darüber berichten.

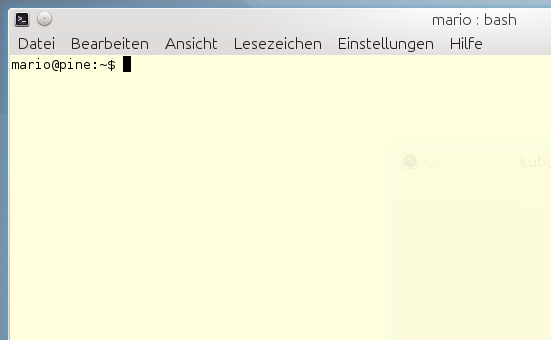

Ach ja, hier sind noch ein paar Screenshots des Desktops (anklicken für die große Ansicht):