Ein eigener Server im Internet ist dank der Virtualisierungstechnik relativ erschwinglich geworden. Eine solche virtuelle Maschine bietet viele Vor- aber auch Nachteile.

Größter Vorteil: Ich habe Rootrechte und kann alles installieren was ich möchte.

Größter Nachteil: Ich habe Rootrechte und kann alles installieren was ich möchte.

Spaß beiseite, ob man einen eigenen Server betreiben will, bei dem ich mich um alles kümmern muss, (Absicherung, Updates, Konfiguration usw.) und das eigentlich immer, auch wenn ich eigentlich im Urlaub bin, muss man sich gut überlegen. Aber dazu gibt es einige gute Artikel im Netz, zum Beispiel hier.

Der Hosting- und Server-Anbieter Linevast hat mir einen ihrer Linux vServer in der "Starter" Variante zur Verfügung gestellt und ich habe die virtuelle Maschine ein paar Wochen getestet.

Der Hosting- und Server-Anbieter Linevast hat mir einen ihrer Linux vServer in der "Starter" Variante zur Verfügung gestellt und ich habe die virtuelle Maschine ein paar Wochen getestet.

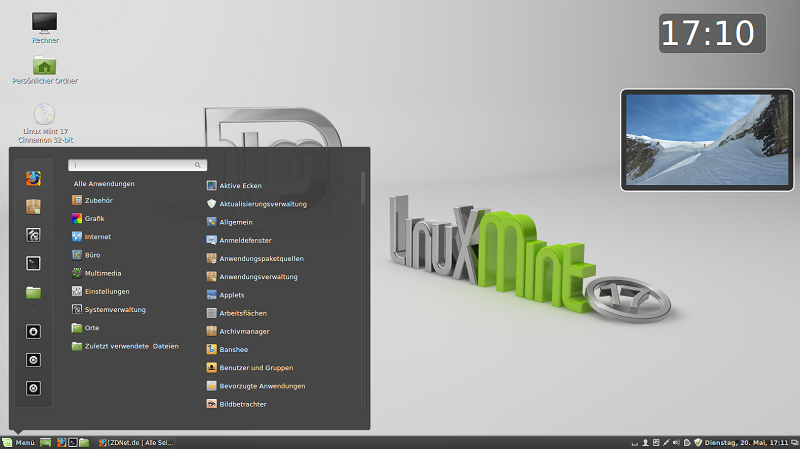

Einrichtung und Ausstattung des Servers

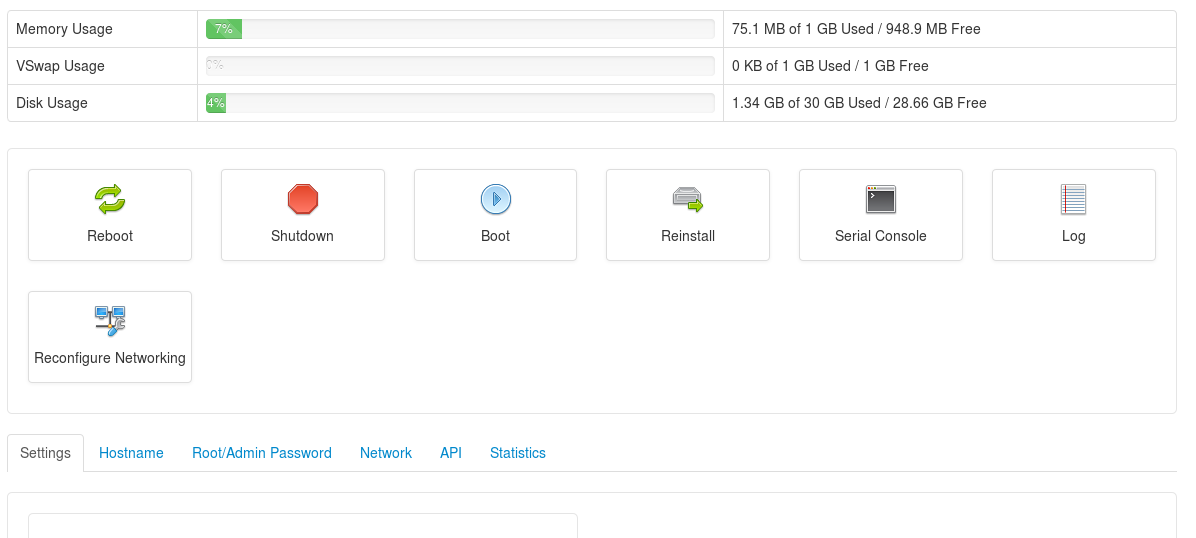

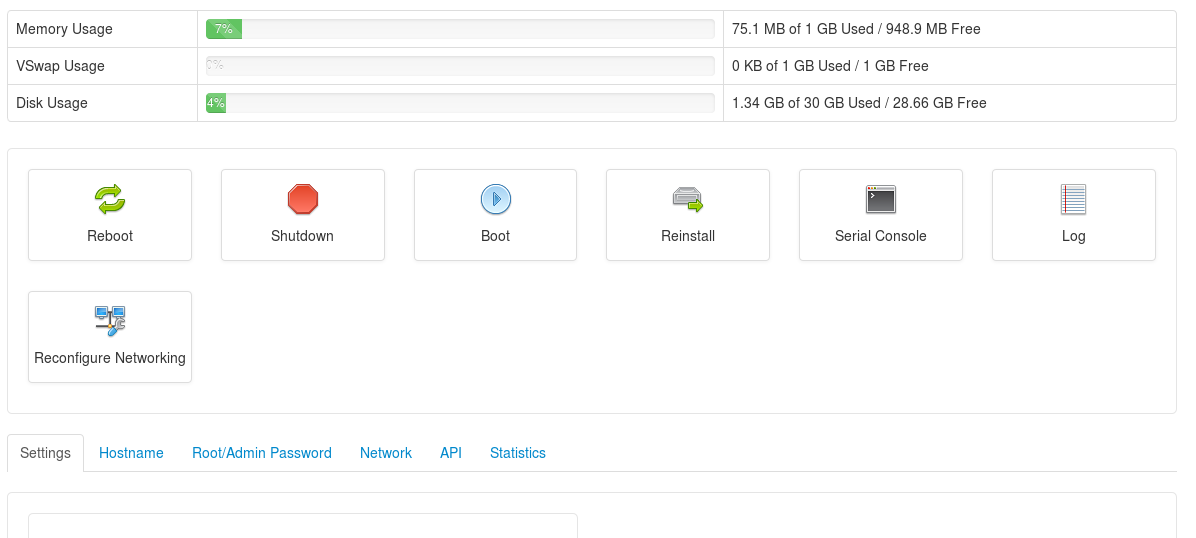

Die Einrichtung des Servers ist denkbar einfach. Nachdem man einen Benutzer-Account erstellt hat, kann man den gewünschten vServer buchen und er steht einem dann im eigenen Kundenbereich im Dashboard für weitere Konfigurationen zur Verfügung. So bietet Linevast zum Beispiel einen DDOS-Schutz als zusätzliche Leistung an. Der Starter-Server ist mit 2 CPU, 1GB Hauptspeicher und 30 GB Festplattenplatz ausgestattet. Man bekommt eine V4-IP sowie ein 64er IPV6 Netz. Domains und DNS können verwaltet werden, sind aber natürlich auch über externe Anbieter möglich.

Als Konfigurationsplattform kommt bei Linevast SolusVM zum Einsatz, das Panel ist übersichtlich und verständlich. Es bietet die wichtigsten Funktionen zur Verwaltung der virtuellen Maschine auf einen Blick.

Betriebssystem

Man hat die Auswahl zwischen sechs Linuxdistributionen in verschiedenen Versionen. Debian, CentOS, SuSE, Ubuntu, Fedora und Scientific stehen zur Auswahl. Auf meinem vServer habe ich das standardmäßig installierte Debian 7 64bit belassen und damit getestet. Das Betriebssystem wird in einer sehr kleinen Paketauswahl installiert, was ich persönlich sehr angenehm empfinde, denn man schleppt dann keinen unnötigen Ballast mit herum. Als Webserver ist allerdings bereits ein Apache betriebsbereit installiert, so dass ein Aufruf der IP-Adresse im Browser die Apache "It Works!" Seite zeigt.

Erste Konfigurationsschritte

Der Server ist selbstverständlich über SSH erreichbar. Allerdings ist in der Standardinstallation der Root-Login über ein Passwort möglich. Dies ist natürlich als Erstes anzupassen. Man sollte sich halt immer vor Augen halten, dass es sich bei einem virtuellen Server um ein Produkt handelt, bei dem man von Anfang an die komplette Verantwortung für die Sicherheit des Systems hat. Hier stellt der Anbieter die Plattform zur Verfügung und ist dann eigentlich "raus aus der Nummer".

Der Apache ist wie oben schon erwähnt bereits startklar in der Grundkonfiguration von Debian installiert. Als Mailer ist sendmail installiert und nachdem man seiner IP-Adresse einen Rechner/Domain-Namen verpasst hat, ist auch die Mailzustellung an andere Mailserver problemlos möglich. Auch hier ist die Grundkonfiguration von Debian natürlich an die eigenen (Sicherheits-)Bedürfnisse anzupassen oder natürlich ganz nach Geschmack auch ein anderer Mail-Server zu installieren.

Webserver und Blog

Eine der ersten Tests war natürlich der Betrieb als Webserver. Hierzu habe ich noch den MySQL-Server und PHP-Unterstützung installiert, um natürlich sofort ein Serendipity-Testblog aufzusetzen.

Das war in wenigen Minuten erledigt und der Testblog läuft auf der virtuellen Maschine sehr flüssig.

Problemfall VPN und der Support

Die nächste Aufgabe war, einen VPN-Server für die persönliche Nutzung aufzusetzen. Es ist ja immer ganz nützlich, wenn man unterwegs mit dem Smartphone mit einem vertrauenswürdigen VPN verbunden ist. Mitnutzer desselben Hotel-WLANs oder Hotspots können dank der Verschlüsselung nicht mithören. Ein VPN-Server auf dem Router daheim hat immer den Nachteil eines eventuell langsamen Upstreams und so ist natürlich so ein vServer mit einer schnellen Internetanbindung in beide Richtungen eine feine Sache.

Bei der von mir geplante Nutzung von Strongswan mit IKEV2 stieß ich jedoch auf einige Probleme, so dass ich auch Gelegenheit hatte, den Support von Linevast zu testen. Der Support ist über ein Ticketsystem in der Benutzer-Konsole realisiert. Ich bin sehr angetan von den raschen und kompetenten Hilfestellungen, die ich bekommen habe. So wurden Fragen im Ticket auch noch spät Abends und teilweise auch auch Wochenende beantwortet.

Das Problem war, dass die VPN-Verbindung zwar geklappt hat, aber der Datenverkehr ins Internet nicht mehr zurück an die virtuelle IP meines Smartphones genattet wurde. Nachdem vom Support noch einige Firewall-Einstellungen versucht wurden und es immer noch nicht geklappt hat, war die Lösung schließlich ein Problem von Strongswan im Zusammenspiel mit der OpenVPS-Implementierung, mit der die vServer bei Linevast realisiert sind. Mit Hilfe des Supports habe ich dann auf OpenVPN gewechselt und das funktioniert jetzt ganz wunderbar (mit dem kleinen Wehrmutstropfen, dass mein BlackBerry Z30 kein OpenVPN unterstützt, aber mit anderen Geräten ist das kein Problem).

Ich fand es toll, wie der Support mit mir zusammen nach Lösungsmöglichkeiten gesucht hat, die Kontakte mit den einzelnen Mitarbeitern waren sehr angenehm. Sehr empfehlenswert!

Leistung

Die Leistung des vServers ist im Testbetrieb wirklich sehr ordentlich. Natürlich kann ich nicht sagen, wie es bei einer großen Besucheranzahl auf dem Webserver aussehen würde. Die Produktbeschreibung auf der Webseite von Linevast empfiehlt den Starter-Server für kleine bis mittlere Projekt und nach meinem Gefühl nach den Tests ist das durchaus eine realistische Angabe.

Fazit

Wie ich zu Anfang schon erwähnt habe, ist ein vServer eine günstige Möglichkeit, einen eigenen Root-Server zu betreiben, wenn man die Möglichkeiten eines solchen Produktes braucht und auch beherrschen kann. Für den einfachen Betrieb einer Webseite mit einem Blog wäre ein virtueller Server sicherlich etwas oversized. Für den ambitionierten Admin ist der Starter Server durchaus einen Blick wert. Der Service hat in den Testwochen prima funktioniert, ich habe (bis auf einen kurzen Ausfall am Anfang der Testzeit durch einen defekten Switch) keine Ausfälle des Servers bemerkt. Der Support ist sehr kompetent, freundlich und schnell, was ich übrigens mit als eine der wichtigsten Merkmale eines Hosting- und Serveranbieters sehe.

Linevast hat eine breite Produktpalette von Hosting bis zum Root-Server. Wenn ihr gerade einen Anbieter für ein neues Projekt sucht, schaut doch mal vorbei, ob etwas für euch dabei ist.